Компания Proofpoint опубликовала новый отчёт о деятельности хакерской группы TA505. Полагают, что эта группировка существует как минимум с 2014 года и ответственна за такие хакерские атаки, как распространение банкера Drirex и шифровальщика Locky. Также, её ассоциируют с вымогателями Philadelphia и GlobeImposter.

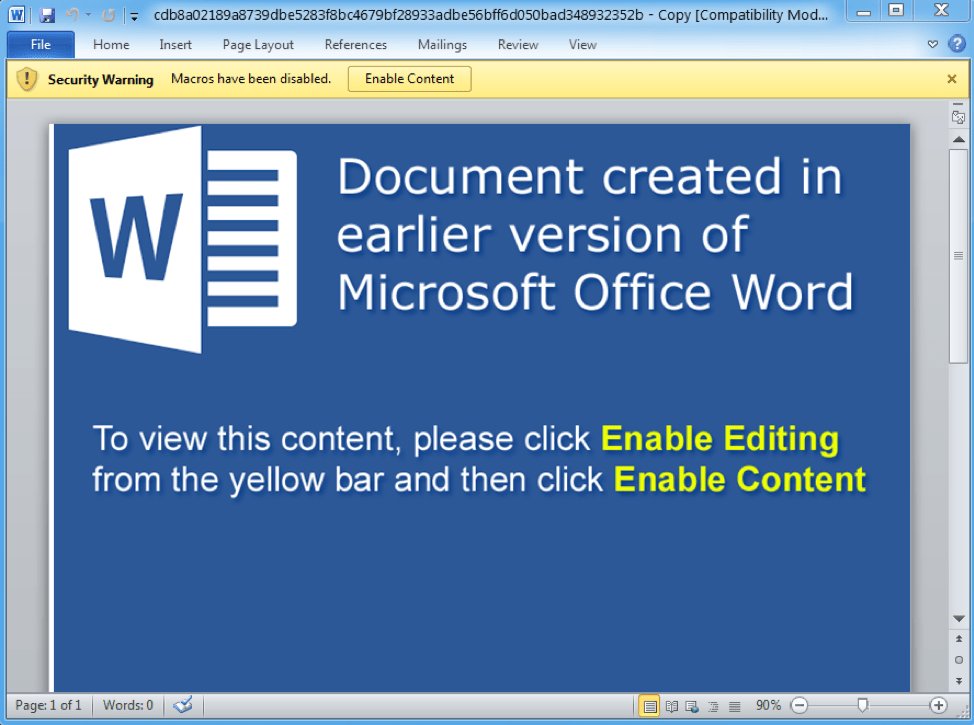

По данным экспертов Proofpoint, в ходе новой кампании, начатой в ноябре и продолжавшейся в декабре, TA505 атаковала финансовые учреждения и заведения розничной торговли в разных странах, рассылая фишинговые письма с вложенными файлами Microsoft Word, Microsoft Publisher и PDF.

Proofpoint установила, что на это раз инфраструктура, которую злоумышленники использовали, не имеет отношения к ботнету Necurs. Видимо, сейчас группировка предпочитает концентрироваться на троянах удалённого доступа, и шифровальщики остались в прошлом.

Вложенные в письма вредоносные файлы приводили к загрузке написанного на Delphi бэкдора ServHelper, предназначенного для Windows-машин. Например, ServHelper служит для создания SSH-тоннелей и обеспечивает доступ к RDP-порту 3389. Тем не менее, другие выявленные вариации ServHelper не имели такой функциональности и служили только загрузчиками для RAT FlawedGrace, написанного на C++.

Эксперты отмечают, что хакеры активно обновляют и развивают бэкдор, добавляя новые функции и команды, поэтому практически во всех кампаниях использовались различные вариации ServHelper.

Для защиты управляющих серверов TA505 использует приватные домены (в частности, dedsolutions[.]bit и arepos[.]bit) в децентрализованной доменной зоне .bit (Namecoin) – системе альтернативных корневых DNS-серверов, в основу которой положена технология блокчейн.

Следует отметить, что специалисты Proofpoint не первыми обнаружили FlawedGrace: троян был замечен ещё в 2017 году. До сих пор эксперты сталкивались с несколькими разными версиями вредоносного ПО, однако RAT оставался практически неактивным, а теперь был значительно переработан.