В ноябре 2024-го спецы Microsoft Incident Response нарыли свежее вредоносное ПО – StilachiRAT. Это не просто очередной троян, а многофункциональная прога, заточенная под слив инфы и обход защиты.

Этот вирус умеет хитро шифроваться, чтобы его не запалили антивирусы, и при этом стаскивает пароли, а также учетные данные из Chrome. Он не просто копает логи – он роет под самую операционку, цепляя данные BIOS, активные сессии RDP и даже инфу о камерах.

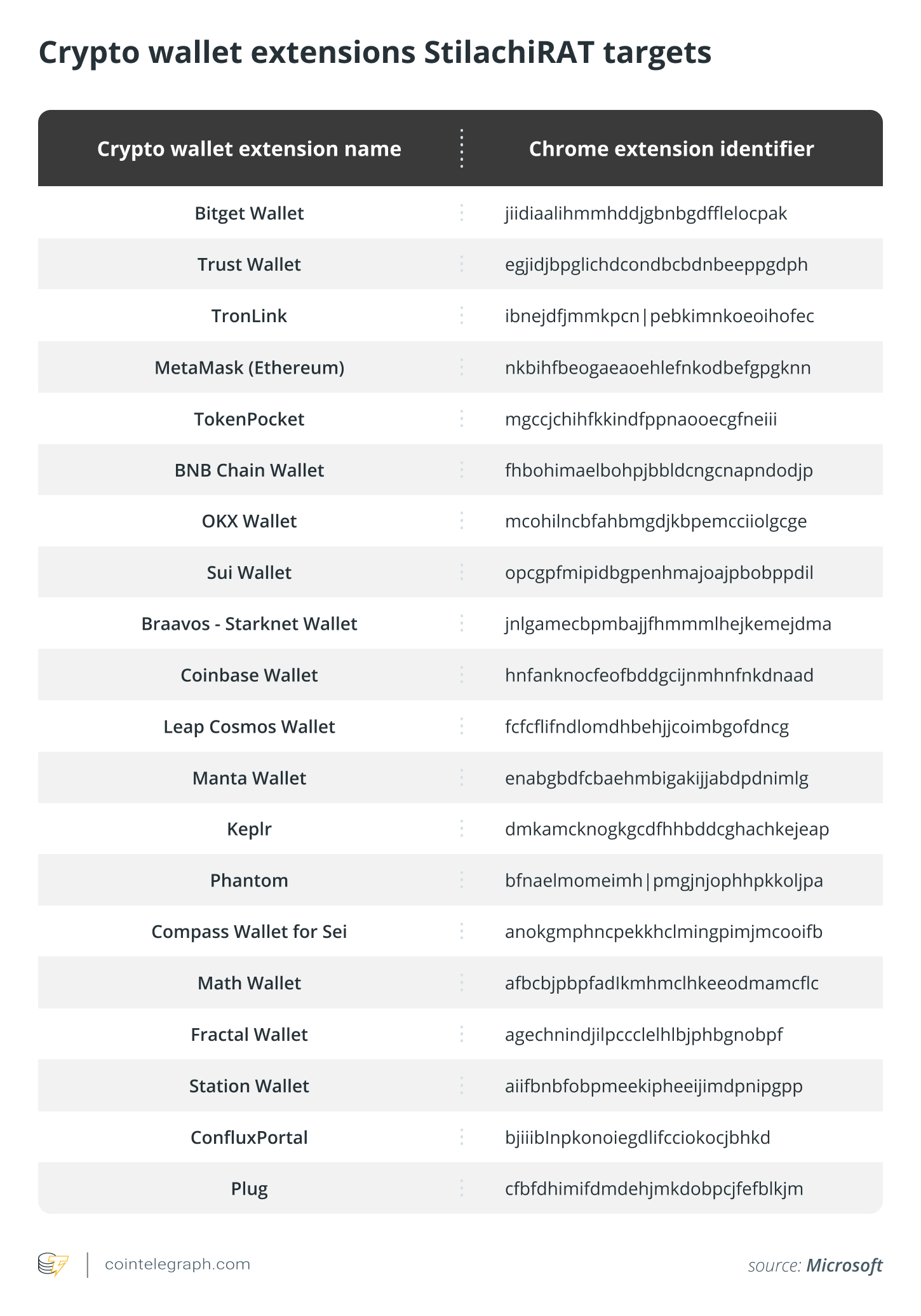

Но главное – он охотится за криптой. StilachiRAT сканирует Chrome в поисках кошельков – от Coinbase до Bitget, мониторит буфер обмена, чтобы вытащить приватники, и даже чекает запущенные проги на наличие паролей.

Microsoft пока не знает, кто стоит за этим ПО, но одно ясно: хотя StilachiRAT ещё не разлетелся по сети, его продвинутая механика делает его настоящей угрозой.

Как юзеров заманивают в ловушку StilachiRAT?

Хакеры – это не просто кодеры, а мастера разводов. Они юзают целый набор схем, чтобы затащить юзеров в свои сети:

- Фишинговые письма: Классика жанра – жертва получает письмецо с инфой, мол, срочно зайди, проверь, скачай. В ноябре 2024-го мошенники закидывали такие штуки на хелпдеск-сервисы, распространяя AsyncRat, PureLog Stealer и XWorm.

- Фейковые расширения: Казалось бы, скачиваешь полезное ПО, а на деле – подсовываешь в систему StilachiRAT.

- Заразные загрузки: Скачал файл не с того сайта – получи троян в подарок.

- Эксплойт-киты: Эти штуки автоматически юзают уязвимости системы, чтобы закинуть мошенничесое ПО без ведома юзера.

- Взлом RDP: Подбор пароля к удалённому рабочему столу – классика хакерского жанра.

- USB-дропперы: Воткнул чужую флешку? Возможно, ты только что запустил StilachiRAT.

- Drive-by загрузки: Зашел на заражённый сайт – троян уже у тебя.

- Фальшивые приложения и соцсети: Приложение выглядит легитимно, но на деле это StilachiRAT в маске.

Как StilachiRAT вычищает криптокошельки?

Это ПО – не просто вирус, а продуманная махинация, которая пошагово пробирается к вашим активам.

Находит кошельки в Chrome

StilachiRAT сначала проверяет, какие кошельки установлены. Он лазает по системным реестрам и ищет данные в ветке:

\SOFTWARE\Google\Chrome\PreferenceMACs\Default\extensions.settings

Добывает пароли

Троян сливает шифрованный ключ Chrome из локального хранилища, а потом через Windows API дешифрует его и открывает доступ к сохранённым паролям. Весь процесс происходит на базе двух файлов:

%LOCALAPPDATA%\Google\Chrome\User Data\Local State (здесь лежит сам ключ)

%LOCALAPPDATA%\Google\Chrome\User Data\Default\Login Data (а тут – логины и пароли)

Подключается к командному серверу

Вирус связывается с киберконтроллером, который отдаёт команды: запустить приложение, перезагрузить систему, стянуть данные или зачистить логи.

StilachiRAT использует хитрый трюк – один адрес сервера зашифрован, а другой зашит в бинарнике. Для связи он открывает каналы через TCP-порты 53, 443 и 16000.

Кроме того, он умеет распознавать, если его детектят через tcpview.exe – и сразу же останавливается. Чтобы запутать следы, он даже откладывает первое подключение на пару часов.

Слежка за RDP-сессиями

Этот вирус отслеживает все удалённые подключения. Он может залезть в активное окно, выцепить RDP-сессию и даже скопировать права пользователя.

Мониторинг клипборда и слежка за юзером

StilachiRAT сидит в системе, как паразит, и постоянно мониторит, что юзер копирует в буфер обмена. Он фильтрует текст, чтобы вытащить пароли, приватные ключи или другие важные данные.

Как StilachiRAT прячется и ускользает от антивирусов?

Этот троян – не рядовое ПО, а хитрый вирус с продвинутыми маскировочными фишками.

- Шифрование строк. Все ключевые команды и адреса сервера зашифрованы в коде. Это не просто примитивный Base64 – вирус использует кастомные алгоритмы, которые трудно расковырять даже специалистам.

- Детектирование песочницы. Перед тем как начать активные действия, StilachiRAT сначала проверяет, не запущен ли он в тестовой среде (sandbox). Если замечает что-то подозрительное – сразу тормозит выполнение, чтобы не выдать себя.

- Самоудаление. Если троян чувствует, что его обнаружили, он может удалиться, затерев все файлы и логи, чтобы не оставить следов.

- Антидетект RDP-сессий. StilachiRAT отслеживает, когда админ заходит через удалённый рабочий стол, и подстраивается, чтобы не выдать себя.

- Антивирусный обход. Этот вирус может отключать защиту системы, редактируя реестр и выключая процессы антивирусов. Он даже умеет отключать Windows Defender и встроенные механизмы безопасности.

Как защититься от StilachiRAT?

Несмотря на то, что это ПО довольно опасное и продуманное, есть несколько советов, которые помогут рядовому пользователю избежать заражения своего ПК:

- Следи, что ты скачиваешь. Не качай файлы с мутных сайтов. Проверяй ссылки, особенно если они пришли по почте.

- Включи двухфакторку. Даже если вирус украдёт твой пароль – ему всё равно понадобится второй фактор (например, SMS или код из Google Authenticator).

- Шифруй и храни пароли правильно. Не пихай важные данные в обычные текстовые файлы или заметки. Используй менеджеры паролей и держи криптокошельки в холодном хранилище.

- Проверь расширения Chrome. Если ты видишь подозрительные расширения, которых ты не ставил – сноси их сразу.

- Следи за процессами в системе. Запусти диспетчер задач (Ctrl + Shift + Esc) и проверь, нет ли странных процессов. Если что-то грузит процессор без причины – стоит насторожиться.

- Обновляй систему и антивирус. StilachiRAT юзает уязвимости, поэтому важно, чтобы у тебя стояли свежие апдейты.

- Проверяй буфер обмена. Перед тем как вставлять адрес криптокошелька – проверь, не изменился ли он. Некоторые трояны подменяют адреса на свои, чтобы украсть деньги.

Итог: StilachiRAT – серьёзная угроза

Это ПО – не просто вирус, а продвинутый инструмент кодеров и мошенников. Он умеет воровать данные, следить за пользователем и даже атаковать криптокошельки.

Если не хочешь стать жертвой – будь начеку. Проверяй файлы, следи за процессами, обновляй софт и не ведись на фейковые письма.